マルウェア、不正アクセス、情報漏洩など、さまざまなセキュリティリスクに備える脆弱性対策は、企業にとって重要な課題です。その背景にはサイバー攻撃の巧妙化・多様化があり、近年は大手企業に限らず、中小企業にもしっかりとした脆弱性対策が求められるようになっています。しかし、予算やリソースの問題から思うように対策が進んでいないという企業は少なくありません。今回は脆弱性を放置するリスクや、リスクを回避するために必要な対策について解説します。

目次

( 1 ) 脆弱性対策とは?

そもそも脆弱性とは?

「脆弱」とは、文字通り「弱い」、「脆い」という意味で使われます。IT分野で脆弱性と言う場合には、コンピュータやネットワークにおける情報セキュリティ上の問題になる可能性がある「弱点」を指します。

例えば、OSやソフトウェアにおけるプログラムの不具合、設計上のミスなどが原因となって発生したセキュリティ上の欠陥などで、これは「セキュリティホール」とも呼ばれます。

また設定ミス、管理体制の不備なども脆弱性の一つになる場合があります。こうした脆弱性を放置したままでコンピュータ、近年はタブレットやスマートフォンなどを使い続けると、サイバー攻撃を受けやすく、インシデント(※1)が発生してしまいます。

セキュリティリスクから「資産」を守る脆弱性対策

脆弱性対策とは、セキュリティホールなどのコンピュータやネットワーク上の脆弱性を特定し、修正や防止を行うことを指します。さまざまなセキュリティリスクからシステムを保護することで、ひいては自社の大事な「資産」を守ることにつながっていきます。

総務省の「国民のための情報セキュリティサイト」では、脆弱性対策の必要性を以下のように述べています。

「脆弱性を利用した不正アクセスによって、ホームページが改ざんされたり、他のコンピュータを攻撃するための踏み台に利用されたり、ウイルスの発信源になってしまったりするなど、攻撃者に悪用されてしまう可能性があるため、脆弱性は必ず塞いでおかなければなりません」

脆弱性対策は、企業が社会的な信用を得ながら事業を継続していくために必要不可欠なプロセスだと言えるでしょう。

参照:総務省「国民のためのサイバーセキュリティサイト」脆弱性(ぜいじゃくせい)とは? ※1 インシデント:事故などが発生するおそれのある事態のこと。IT分野ではマルウェア感染、不正アクセス、情報漏洩などを指す。( 2 ) 脆弱性の具体的リスク

被害の多くは中小企業

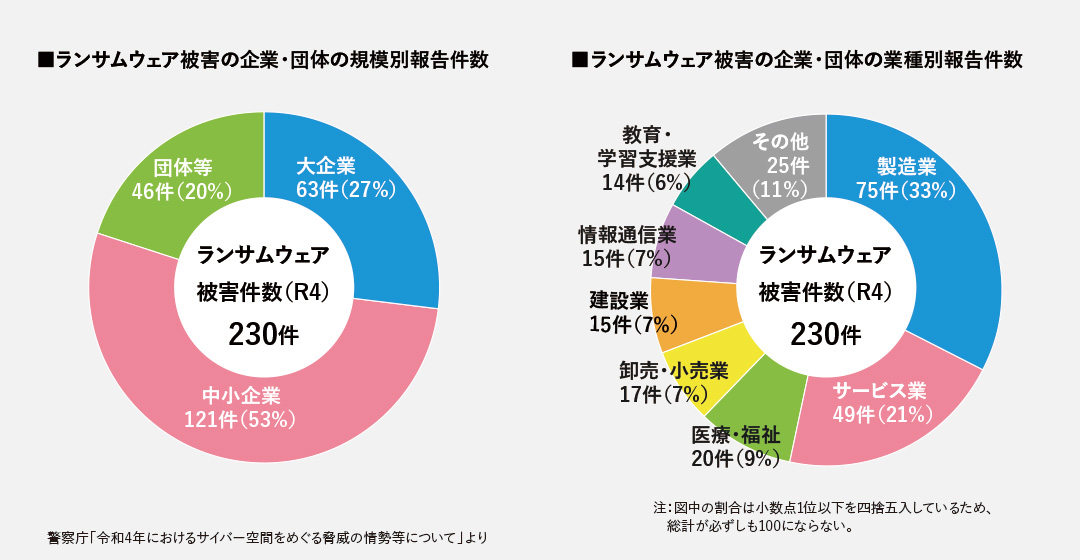

高度化するサイバー攻撃へのリスク対策として脆弱性対策は必要不可欠ですが、具体的にどのような攻撃が増えているのでしょうか。警察庁が公表している「令和4年におけるサイバー空間をめぐる脅威の情勢等について」では、ランサムウェアによる感染被害が拡大し、サプライチェーン全体の事業活動などに影響を及ぼす事例が確認されたことが述べられています。

令和4年中に警察庁に報告されたランサムウェアによる被害件数は230件(前年比で57.5%増)。令和2年下半期以降、右肩上がりで増加し、その被害は企業・団体などの規模や業種を問わず広範に及んでいます。

しかもランサムウェア被害件数230件のうち、大企業は63件(27%)なのに対して、中小企業は121件(53%)と、圧倒的に中小企業が多いというデータが出ています。被害の業種別で見ると、1位が製造業で75件(33%)、2位がサービス業で49件(21%)となっています。

出典:警察庁「令和4年におけるサイバー空間をめぐる脅威の情勢等について」

出典:警察庁「令和4年におけるサイバー空間をめぐる脅威の情勢等について」

ランサムウェアとは?

最近ニュースでもよく耳にするランサムウェアとは、どんな攻撃でしょうか。

「Ransom(ランサム)」とは「身代金」の意味で、ランサムウェアとは身代金を要求するマルウェアのことです。メールを主な感染経路としており、添付されているファイルを開いたり、リンクにアクセスしたりすると、ランサムウェアがダウンロードされる仕組みになっています。これに感染するとパソコンなどに保存されているデータが暗号化されて使えなくなり、復旧する見返りとして金銭が要求されます。

近年はこれがサプライチェーンを悪用して行われる傾向にあることも大きな特徴です。サプライチェーンとは、原料の調達、商品の製造、流通など、一連のつながりを指す言葉です。この仕組みを悪用し、取引会社や関連会社を通じて不正アクセスが行われます。これは「サプライチェーン攻撃」と呼ばれます。

中小企業の脆弱性が狙われた事例

2022年2月、大手自動車メーカーの一次請け企業がサイバー攻撃の被害を公表しました。最初に攻撃を受けたのはその企業の子会社で、まさにリモート接続機器の脆弱性が狙われました。一社のシステム障害から、結局大手自動車メーカーの生産ラインがいったんすべて停止する事態にまで陥りました。

これは中小企業が踏み台にされた典型的なケースです。「狙われるのは大手企業だけ」と思っている人もいるでしょうが、むしろ攻撃者は大手企業に比べてセキュリティ対策が十分ではない中小企業の方が侵入しやすいと考えます。「ウチは小さな会社だから大丈夫」と安心してはいられないのです。

( 3 ) 脆弱性対策の5つのポイント

IPAの「情報セキュリティ5か条」

では、具体的にどのような脆弱性対策に取り組めばよいのでしょうか。IPA(独立行政法人 情報処理推進機構)がまとめた「中小企業の情報セキュリティ対策ガイドライン」の中の「情報セキュリティ5か条」に基づいて、5つのポイントを紹介します。

① OSやソフトウェアのアップデート

脆弱性が発見されると、ほとんどの場合ソフトウェアを開発したメーカーが更新プログラムを作成して提供します。それを適用する、OSやソフトウェアをアップデートして常に最新の状態にしておく、ということが必要になってきます。

ただし最近は「ゼロデイ攻撃」と呼ばれる脅威も増えています。これは、バージョンアップや修正プログラムによって修復が行われる日を「ワンデイ」とした場合、それより前、つまり「ゼロデイ」に行われるサイバー攻撃のことです。完全な対策は困難とも言われていますが、指摘された脆弱性の内容を確認したうえで危険な行為はしないなど、修正プログラムが適用されるまでには十分注意しなければなりません。

② ウイルス対策ソフトの導入

ウイルス対策ソフトの導入は脆弱性対策における基本と言えますが、最新の脅威に備えるためには、ウイルス定義ファイル(パターンファイル)(※2)を常に最新の状態にしておくことが重要です。自動的にパターンファイルの更新を行ってくれるツールを導入すると手間がかからず便利です。

③ パスワードの強化

推測や解析が容易にされてしまうパスワードはNGです。大文字・小文字・数字・記号などを含めた10桁以上のものが安全と言われています。さらに同じパスワードを使い回さないよう注意しましょう。

またテレワークにおいてVPN(※3)やクラウドサービス(※4)を利用する際は、特に強固なパスワードを設定しておくことが必要です。場合によっては多要素認証(※5)も利用も有効です。

④ 共有設定の見直し

無関係な人に情報を見られる状態になっていないか、ウェブサービス、ネットワーク接続した複合機などの共有範囲がどうなっているのかを確認し、設定の見直しを行いましょう。また従業員が退職した際などには、必ず設定の変更(削除)を行います。

⑤ 脅威や攻撃の手口を知る

取引先や関係者を装ったメールを送ってくるなど、近年のサイバー攻撃は実に巧妙化しています。そうした最新の手口を知ることで、従業員のリテラシー向上を図りましょう。セキュリティ専門機関のウェブサイトなども参考に情報収集をし、定期的に勉強会を開くなどして、意識の啓発とあわせて従業員教育を行うことが大切です。

参照:IPA 独立行政法人 情報処理推進機構「中小企業の情報セキュリティ対策ガイドライン_情報セキュリティ」 ※2 ウイルス定義ファイル(パターンファイル):ウイルス対策ソフトがウイルスを検出するために使用するファイル。ウイルスの特徴などの情報が記録されている。※3 VPN:「Virtual Private Network」の略で、日本語では「仮想専用線」。インターネット上に仮想的な専用ネットワークを構築して、特定の人だけが利用できる通信のことを指す。

※4 クラウドサービス:クラウドは「雲(cloud)」の意。インターネット環境さえ整っていれば、ファイルのアップデートやダウンロードなどを時間や場所、端末を選ばずに利用できるサービス。

※5 多要素認証:パソコンやサーバへのアクセス時や、クラウドサービスへのログイン時などに、2つ以上の要素によって行う認証のこと。ID・パスワードなどの「知識要素」のほか、スマートフォンを使ったアプリ認証などの「所有要素」、顔や指紋などの「生体要素」がある。

( 4 ) 中小企業における脆弱性対策の課題

脆弱性対策がスムーズに進まない3つの理由

先に紹介した5つのポイントは、実践しようと思えばすぐにでも可能なものばかりです。それなのに多くの中小企業で脆弱性対策がスムーズに進まないのは、以下の3つの理由が考えられます。

① 予算が確保できない

脆弱性対策は、会社にとって直接利益を生む取り組みではありません。そのため優先順位が下がり、結果的に十分な予算が確保できないということになりがちです。しかし情報漏洩などで会社の信頼が低下してしまっては、会社の存続にも関わります。大きな予算を投じるのは難しくても、必要な対策を検討したうえで適切に講じる必要があります。

② 人材が確保できない

できれば専任の担当者や部署を置くことが理想ですが、社内リソースだけではどうしても難しいという企業も多いのではないでしょうか。IT人材を新たに採用したり、ゼロから育てたりするには、多くの時間と費用がかかり、迅速な脆弱性対策にはなり得ません。IT人材の不足は、どの企業にとっても大きな課題となっているようです。

③ 経験・ノウハウがない

そもそもこれまでやってこなかったのだから、何をどうすればよいのかわからないという企業もあるでしょう。例えば「ウイルス定義ファイル(パターンファイル)を常に最新の状態にする」といってもやり方がわからず、結果的に後回しにしてはいないでしょうか。「わからない」で済ませず、インシデントが発生する前に対策をしておく必要があります。

( 5 ) 中小企業におすすめの脆弱性対策

高いセキュリティと低コストを実現

あまり予算も手間もかけられない、人材的なリソースにも限りがある、ノウハウもない。そんな企業にこそ注目していただきたいのが、UTMです。UTMとは「Unified Threat

Management」の略で、日本語では「統合脅威管理」と言います。

IPAの「情報セキュリティ5か条」の中でも、「統合型のセキュリティ対策ソフトの導入を検討する」という対策が一例として載っており、UTMが有効な対応策であることがわかります。

実際のところ中小企業では、複数のソフトやツールを組み合わせて多層防御を行うのは現実的ではありません。その点、UTMなら一台にさまざまな機能をオールインワンで搭載し、集中管理を行うことができます。高いセキュリティと低コストを実現したい場合には、おすすめのツールと言えるでしょう。

外部と内部の脅威をブロック

UTMは、社内ネットワークの入口に設置することで、不正アクセスやウイルス侵入など、インターネット(外部)から来るさまざまな脅威から総合的に社内ネットワークを守ります。また内部機器からの不正アクセス、Webフィルタリング(※6)、ウイルス拡散、メール誤送信、情報漏洩など、内部に潜むリスクにも備えることができます。

ウイルス定義ファイルを自動更新

UTMはウイルス定義ファイル(パターンファイル)を定期的に更新し、最新のセキュアなネットワーク環境を保つことが可能です。専任の担当者を置く必要がないため安心です。

VPN構築やサイバー保険サービスも

UTMの中には、簡単に拠点間VPN接続が可能なものや、サイバー保険(※7)が付帯しているものもあります。どのツールを導入するか選定にあたっては、自社のニーズに合っているか、使いやすさ、耐久性、サポート体制などとあわせて、しっかり比較検討しましょう。

※6 Webフィルタリング:Webサイトへのアクセスを制御する技術。アダルトサイトや犯罪にかかわるものなど不適切なサイトの閲覧を防止する。

※6 Webフィルタリング:Webサイトへのアクセスを制御する技術。アダルトサイトや犯罪にかかわるものなど不適切なサイトの閲覧を防止する。

※7 サイバー保険:サイバー事故によって生じた損害賠償責任、事故対応にかかる費用、喪失した利益などを補償する保険のこと。

( 6 ) まとめ

ここまで、企業が取り組むべき脆弱性対策について解説してきました。脆弱性を放置したままにしておくと、サイバー攻撃を受けたときに社内だけでなく社外にも被害が拡大するおそれがあります。攻撃者は対策の手薄な中小企業を見つけては、そこを巧みに突いて来るため、リスクを認識したうえで、必要な対策を検討する必要があります。

その際、中小企業のセキュリティ対策に有効な手段としてUTMを紹介しました。UTMと一口に言ってもさまざまなツールがあるため、自社のニーズに合ったものを選ぶことが大切です。サイバー攻撃や情報漏洩から自社を守ることで、社会的な信用やブランド力を上げ、ひいては業績アップにつなげていきましょう。

サクサでは、セキュリティ対策に有効なUTMをはじめ、さまざまなソリューションを通して、中堅・中小企業の課題解決をサポートさせていただきます。ぜひ気軽にお問い合わせください。

課題解決に役立つ資料はこちら!

経営課題におけるトレンド情報や課題解決にお役立ていただける資料をまとめております。

ぜひ一度お読みください。