サイバー攻撃は日々巧妙化しています。ツールなどを導入して「事前」に備えることはもちろん、もしもの事態を想定して「事後」に備えることも大切です。

今回は、「事前」と「事後」の対策をトータルに考え、自社の状況及びセキュリティリスクを洗い出し、セキュリティ脅威が発生した際の適切な対処及び復旧の流れを想定するための「5つの備え」を紹介します。

目次

( 1 ) 全てを防ぐことが難しい?サイバー攻撃に対する「5つの備え」とは?

サイバー攻撃におけるセキュリティ対策として、これまでは不審なメールや不正アクセスなど外部からの侵入を防ぐことが重視されてきました。しかし、近年はウイルス対策ソフトやセキュリティツールを導入するだけでは被害を未然に防ぐことが難しくなっています。

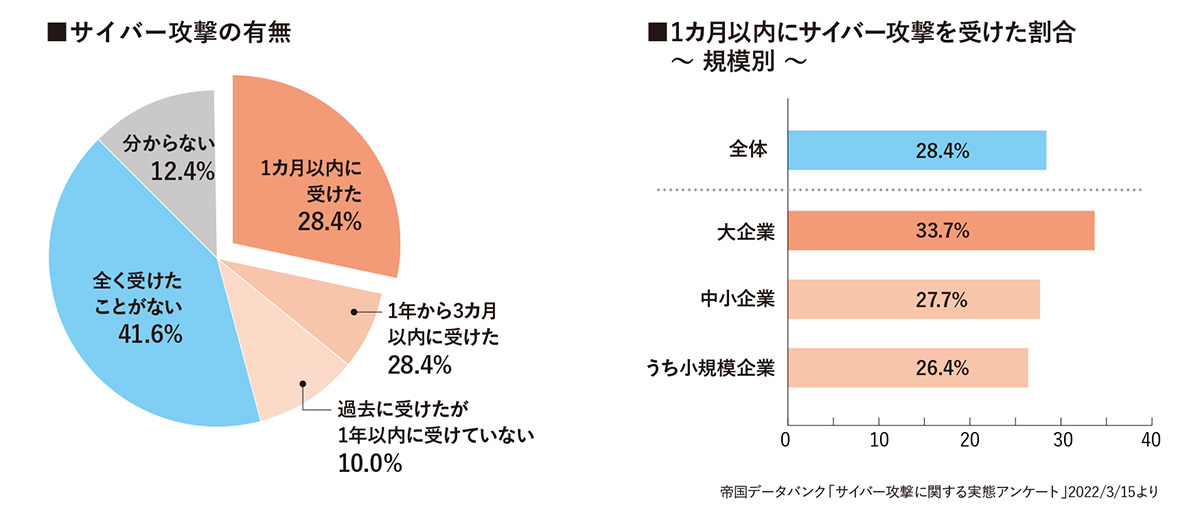

帝国データバンクが実施した調査によると、1か月以内にサイバー攻撃を受けたという企業が約3割という結果が出ています。マルウェアによる感染の増加やサプライチェーン攻撃、ランサムウェアなど不審なメールによる被害なども報告されています。企業の規模別では、大企業で33.7%、中小企業で27.7%(内、小規模企業26.4%)となっており、サイバー攻撃の有無に若干の違いは見られるものの、中小企業を踏み台とするケースも多く、サイバー攻撃を受ける危険性は少なくありません。

参照:帝国データバンク「2022/3/15 サイバー攻撃に関する実態アンケート」

参照:帝国データバンク「2022/3/15 サイバー攻撃に関する実態アンケート」

このように、サイバー攻撃を完全に防ぐことは困難な状況において、「侵入を防ぐ」だけでなく、「侵入された後」の対処が重要になってきます。

これからのセキュリティ対策に必要な事前・事後を見据えた「5つの備え」について見ていきましょう。

| ①識別 | 自社で使用している機器ごとに、セキュリティインシデント(※1)が発生しそうな問題点を洗い出し、想定されるリスクを識別したうえで必要な対策を行う。 |

| ②防御 | セキュリティソフトやツールを導入して、マルウェアなどの感染を防ぐ。ネットワークからの侵入を防ぐとともに、多層的な対策をとることでセキュリティレベルの向上を図る。 |

| ③検知 | マルウェアなどをいち早く検知し、管理者に報告する。検知した内容や対応などの履歴を定期的に確認することにより、被害の拡大防止や感染予防、早期発見につながる。 |

| ④対応 | 感染を確認した際には早急に状況を把握。拡散防止や迅速な収束のため、感染した端末の特定やネットワーク接続の遮断を行う。対応する場合のルール策定や社内共有を徹底する。 |

| ⑤復旧 | 感染によるサービス停止などの被害を復旧するとともに、同様の事態に備えて措置の検討・実施を行う。 |

日々多様化・巧妙化するサイバー攻撃に対して、水も漏らさぬ防御というものは残念ながら存在しません。サイバー攻撃は起こるものと想定したうえでセキュリティ対策を行うことこそが、これからのスタンダードな考え方です。

※1 セキュリティインシデント:インシデントは英語で「事件」「出来事」の意。セキュリティ上の脅威となる事象を指す。

( 2 ) セキュリティ対策「事前」編

先に述べた5つの備えを踏まえて、事前と事後に分けてトータルセキュリティの対策方法を紹介します。

端末やソフトウェアごとにチェック

問題点の洗い出しは、端末やソフトウェアごとに行いましょう。必ず以下のような問題点が浮かんでくるはずです。

- 迷惑メールを受信している端末がある

- サポートが終了したOSやソフトがある

- 業務に関係ないサイトの閲覧履歴がある

このように業務に使用している機器やソフトなどの状況を識別し、想定されるセキュリティインシデントに応じた対策を講じる必要があります。

多層的な防御に対応するUTM

個別にチェックを行なった後は、防御のための対策を行います。個別にソフトを導入してもよいのですが、情報システム担当者を置いていない企業では管理や更新などが行き届かない可能性があります。多層的な対策をとりたい場合は、多くのセキュリティ機能が1つに集約されているUTMの導入を検討することをおすすめします。外部からの攻撃・侵入を防ぐだけでなく、内部からの脅威(情報漏洩のリスク)も抑えることができます。

( 3 ) セキュリティ対策「事後」編

万全の備えをしていると思っていても、サイバー攻撃をゼロにすることは困難です。実際にサイバー攻撃やマルウェア感染した場合には、どのように事後の対応を行っていけばよいのでしょうか。

脅威の拡散を防ぐセキュリティツールを選ぶ

テレワークなどの普及によって、PCを自宅などの社外で使う機会が増加しています。社外でPCがウイルスに感染し、社内ネットワークに接続することで拡散するケースも考えられます。セキュリティツール選びでは、異常な通信をしているPCを検知したうえでネットワークから遮断するゲートウェイ連携が可能かどうかもチェックしましょう。

普段からの危機管理が重要

万が一、被害が出てしまった場合どうするか。そこまで想定したセキュリティ対策ができていれば、適切な対応ができるだけでなく企業の信用度もアップします。サイバー攻撃だけでなく自然災害などに配慮もしておくことも重要です。

- 復旧手順をマニュアル化

- 消失などに備えてデータを定期的にバックアップ

- 社外でも業務が継続できるようリモート環境を構築

これらの対策を普段から準備しておけば、被害の拡大を防ぎ、最小限で抑えることが可能となります。復旧体制とともに、事業を継続する仕組みを構築することで、自宅など社外からでも社内と同じ業務が可能となります。

( 4 ) 「5つの備え」を実現するセキュリティツール

こうした5つの備えを実現するために、ぜひ活用していただきたいサクサのツールを2つ紹介します。

ネットワークセキュリティの課題に応えるUTM

サクサUTM「SS7000Ⅲ」は、不正アクセス、ウイルス侵入など、インターネットから来るさまざまな脅威から統合的に社内ネットワークを守ります。ウイルスのデータパターンを自動更新することで最新のネットワークウイルスに対応。また「情報セキュリティゲートウェイ連携」により異常な通信を検知し、特定PCをネットワークから遮断します。

さらにウイルス感染時は無料でPCウイルス駆除サービスが受けられます。これなら情報システム担当者がいなくても、複雑化するサイバー攻撃のリスクに対応できます。

大切なデータも守る働き方改革サーバ

サクサの「GF1000Ⅱ」は、テレワークなどの働き方改革を進めるうえで便利なツールです。外出先のPCからも社内の資料にスピーディにアクセスでき、またメールでは送受信できないサイズのファイルを相互に届けられる機能もあります。

同シリーズの一部機種ではミラーリング(RAID1)構成(※2)によって故障の際のデータ損失を防御。さらに万が一ハードディスクが2台同時に故障した場合に備えて別のNAS(※3)にデータをバックアップすることも可能です。これなら万が一のときにも安心です。

※2 ミラーリング(RAID1)構成:同じデータを2本のハードディスクに書き込みすることで耐障害性を高めた構成のこと。

※3 NAS:Network Attached

Storageの略。「ネットワーク対応ハードディスク」とも呼ばれる。

( 5 ) まとめ

今回は、これからのセキュリティ対策の新しいスタンダード「5つの備え」について解説してきました。いわば「侵入されること」を前提としたトータルセキュリティは、結果的に防御能力を高め、企業の信用度も向上させます。サクサでは、セキュリティツールや多様な働き方をサポートするツールの提供を通して、中堅・中小企業のサイバーセキュリティ対策をサポートさせていただきます。ぜひ気軽にお問い合わせください

課題解決に役立つ資料はこちら!

経営課題におけるトレンド情報や課題解決にお役立ていただける資料をまとめております。

ぜひ一度お読みください。